RTX1210のLAN1ポートは8個あり、通常は同一セグメントのスイッチングハブ(ギガビット)として機能しますが、「ポートVLAN機能」を使えばポートごとに仮想的に異なるセグメントにすることが可能になっています。例えば会社の部門ごとに異なるセグメントにしたい場合、LAN1を8個の仮想LANとして個別のIPアドレスを設定し、部門間の通信を遮断したり、ゲスト用のアクセスポイントを設定してセキュリティを高めることなどに利用されます。今回は8ポートすべてを異なるVLANで設定してみましょう。

RTX1210の初期IPアドレスは192.168.100.1ですが、ポート番号とIPアドレスの対応がわかりやすいように192.168.1.1に変更しました。以下のようなセグメントになるように設定します。

- ポート1(192.168.1.0/24)

- ポート2(192.168.2.0/24)

- ポート3(192.168.3.0/24)

- ポート4(192.168.4.0/24)

- ポート5(192.168.5.0/24)

- ポート6(192.168.6.0/24)

- ポート7(192.168.7.0/24)

- ポート8(192.168.8.0/24)

目次

設定方法

YAMAHAのサイトからテキストをダウンロードして、一部改良してtftpコマンドで流し込む方法も取れますが、今の環境を維持しながら変更したい場合はRTX1210にログインしてWebからコマンド入力して変更していきます。

LAN1をポートVLANへの切り替え

RTX1210にログインしてコマンド入力する場合、設定用のPCを必ずLAN1ポートに接続

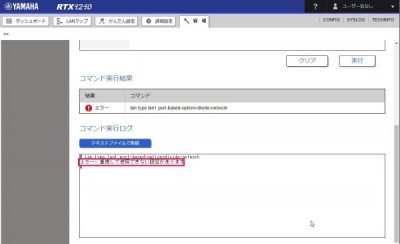

lan type lan1 port-based\option=divide-network

と入力してLAN1ポートを分離設定しようとしたが、失敗。エラー:重複して使用できない設定がありますとログ表示

原因はL2MSの設定がされていたためでした。L2MSとはヤマハ製スイッチ以外がルーターのLAN1に直接接続されることを防ぐための機能です。

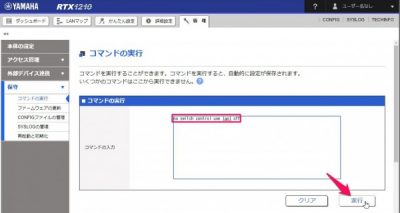

switch control use lan1 off

が設定されていたためコマンド削除

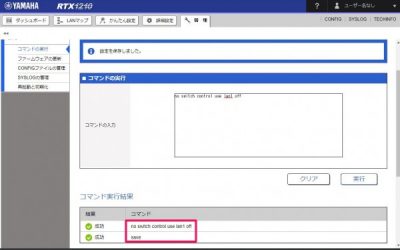

no switch control use lan1 off

上のコマンドを入力して実行すると削除成功、保存成功

そのあと再度

lan type lan1 port-based\option=divide-network

を実行したところポートVLAN設定が成功しました。

VLANとポートの対応付け

8ポートすべてを分離する場合

- ポート1をVLAN1

- ポート2をVLAN2

- ポート3をVLAN3

- ポート4をVLAN4

- ポート5をVLAN5

- ポート6をVLAN6

- ポート7をVLAN7

- ポート8をVLAN8

に設定するには以下のコマンドを入力

vlan port mapping lan1.1 vlan1 vlan port mapping lan1.2 vlan2 vlan port mapping lan1.3 vlan3 vlan port mapping lan1.4 vlan4 vlan port mapping lan1.5 vlan5 vlan port mapping lan1.6 vlan6 vlan port mapping lan1.7 vlan7 vlan port mapping lan1.8 vlan8

※以下のように複数ポートを同じセグメントにする場合

- ポート1~6をVLAN1

- ポート7をVLAN7

- ポート8をVLAN8に設定する場合は

vlan port mapping lan1.1 vlan1 vlan port mapping lan1.2 vlan1 vlan port mapping lan1.3 vlan1 vlan port mapping lan1.4 vlan1 vlan port mapping lan1.5 vlan1 vlan port mapping lan1.6 vlan1 vlan port mapping lan1.7 vlan7 vlan port mapping lan1.8 vlan8

VLANのIPアドレスを入力

以下のようにポート1~8のアドレスを設定するとします

- VLAN1のアドレスを192.168.1.1/24

- VLAN2のアドレスを192.168.2.1/24

- VLAN3のアドレスを192.168.3.1/24

- VLAN4のアドレスを192.168.4.1/24

- VLAN5のアドレスを192.168.5.1/24

- VLAN6のアドレスを192.168.6.1/24

- VLAN7のアドレスを192.168.7.1/24

- VLAN8のアドレスを192.168.8.1/24

ip vlan2 192.168.2.1/24 ip vlan3 192.168.3.1/24 ip vlan4 192.168.4.1/24 ip vlan5 192.168.5.1/24 ip vlan6 192.168.6.1/24 ip vlan7 192.168.7.1/24 ip vlan8 192.168.8.1/24

VLAN1のアドレスはLAN1アドレスが反映されるので入力する必要はありません

各VLANからDNSのアクセスを許可

dns host any

DHCPサーバーの追加

ポート1DHCPサーバー設定済の場合、ポート2~8までを追加してください。ポートのアドレスは1なので2~191の190個のアドレスをDHCPサーバー機能により割り当てていきます。割り当てるアドレスの数は適宜変更してください。

RTX1210のどれかのポートにローカルルーターを接続する場合、ローカルルーターによるDHCPサーバー機能を使うのでRTX1210側のDHCP機能は削除しておきます。例えばVLAN8に無線LANルーターを接続した場合、dhcp scope 8 192.168.8.2-192.168.8.191/24を削除しておきます。

dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.1.2-192.168.1.191/24 dhcp scope 2 192.168.2.2-192.168.2.191/24 dhcp scope 3 192.168.3.2-192.168.3.191/24 dhcp scope 4 192.168.4.2-192.168.4.191/24 dhcp scope 5 192.168.5.2-192.168.5.191/24 dhcp scope 6 192.168.6.2-192.168.6.191/24 dhcp scope 7 192.168.7.2-192.168.7.191/24 dhcp scope 8 192.168.8.2-192.168.8.191/24

フィルターの追加

もともと設定していた192.168.1.0/24以外に7つのVLANが作成されたので、1022~1028 1032~1038を追加してください。

ip pp secure filter in 1021 1022 1023 1024 1025 1026 1027 1028 1031 1032 1033 1034 1035 1036 1037 1038 2000 ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 105 106 107 pp enable 1 ip filter source-route on ip filter directed-broadcast on ip filter 1010 reject * * udp,tcp 135 * ip filter 1011 reject * * udp,tcp * 135 ip filter 1012 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 1013 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 1014 reject * * udp,tcp 445 * ip filter 1015 reject * * udp,tcp * 445 ip filter 1021 reject 192.168.1.0/24 * ip filter 1022 reject 192.168.2.0/24 * ip filter 1023 reject 192.168.3.0/24 * ip filter 1024 reject 192.168.4.0/24 * ip filter 1025 reject 192.168.5.0/24 * ip filter 1026 reject 192.168.6.0/24 * ip filter 1027 reject 192.168.7.0/24 * ip filter 1028 reject 192.168.8.0/24 * ip filter 1031 pass * 192.168.1.0/24 icmp ip filter 1032 pass * 192.168.2.0/24 icmp ip filter 1033 pass * 192.168.3.0/24 icmp ip filter 1034 pass * 192.168.4.0/24 icmp ip filter 1035 pass * 192.168.5.0/24 icmp ip filter 1036 pass * 192.168.6.0/24 icmp ip filter 1037 pass * 192.168.7.0/24 icmp ip filter 1038 pass * 192.168.8.0/24 icmp ip filter 2000 reject * * ip filter 3000 pass * * ip filter dynamic 100 * * ftp ip filter dynamic 101 * * www ip filter dynamic 102 * * domain ip filter dynamic 103 * * smtp ip filter dynamic 104 * * pop3 ip filter dynamic 105 * * submission ip filter dynamic 106 * * tcp ip filter dynamic 107 * * udp

部門間の通信を遮断するには

以下のフィルターを追加します

ip filter 1041 reject * 192.168.1.0/24 ip filter 1042 reject * 192.168.2.0/24 ip filter 1043 reject * 192.168.3.0/24 ip filter 1044 reject * 192.168.4.0/24 ip filter 1045 reject * 192.168.5.0/24 ip filter 1046 reject * 192.168.6.0/24 ip filter 1047 reject * 192.168.7.0/24 ip filter 1048 reject * 192.168.8.0/24 ip vlan1 secure filter in 1042 1043 1044 1045 1046 1047 1048 3000 ip vlan1 secure filter out 1022 1023 1024 1025 1026 1027 1028 3000 ip vlan2 secure filter in 1041 1043 1044 1045 1046 1047 1048 3000 ip vlan2 secure filter out 1021 1023 1024 1025 1026 1027 1028 3000 ip vlan3 secure filter in 1041 1042 1044 1045 1046 1047 1048 3000 ip vlan3 secure filter out 1021 1022 1024 1025 1026 1027 1028 3000 ip vlan4 secure filter in 1041 1042 1043 1045 1046 1047 1048 3000 ip vlan4 secure filter out 1021 1022 1023 1025 1026 1027 1028 3000 ip vlan5 secure filter in 1041 1042 1043 1044 1046 1047 1048 3000 ip vlan5 secure filter out 1021 1022 1023 1024 1026 1027 1028 3000 ip vlan6 secure filter in 1041 1042 1043 1044 1045 1047 1048 3000 ip vlan6 secure filter out 1021 1022 1023 1024 1025 1027 1028 3000 ip vlan7 secure filter in 1041 1042 1043 1044 1045 1046 1048 3000 ip vlan7 secure filter out 1021 1022 1023 1024 1025 1026 1028 3000 ip vlan8 secure filter in 1041 1042 1043 1044 1045 1046 1047 3000 ip vlan8 secure filter out 1021 1022 1023 1024 1025 1026 1027 3000

以上で部門間の通信は遮断されます。

コメント

コメント一覧 (2件)

「VLANのIPアドレスを入力」項目で「address」が抜けていますね。

参考にしました。

x lan type lan1 port-based\option=divide-network

○ lan type lan1 port-based-option=divide-network

でもVLAN間の通信ができないな-