前回紹介した「Flebo」を利用したフレッツ・グループアクセスは「NTT閉域網」によるレイヤ2VPNなので、インターネットVPNに比べると信頼性は高い。暗号化をしなくても、中の人以外はデータをみることはできない。もちろんAESによる暗号化も可能なので心配な人は暗号化してもよい。

フレッツ・グループアクセスにより各拠点からの通信は問題ないとして、外からリモートアクセスをする場合はどうするか?

一番簡単なのはPPTPを利用したリモートアクセス

- IPsecを利用したVPNよりは信頼性は劣るけど、一時的な接続なら問題ない

- IPsecによるリモートアクセスより設定は簡単。

今回はRTX1100をセンター側ルーターとした場合のPPTPリモートアクセス設定を紹介します。ある特定のPCからアクセスする方が安全性は高まりますが、今回はどこからでもアクセスできるanonymous接続の設定方法です。

センター側RTX1100のプライベートアドレスを192.168.100.1とします。

目次

センター側(RTX1100)の設定:PPTPサーバー

ip route default gateway pp 1 ip filter source-route on ip filter directed-broadcast on ip lan1 address 192.168.100.1/24 ip lan1 proxyarp on

ip lan1 proxyarp on

→proxyarpを指定しないとVPNクライアントがPPTPサーバー側のLANと通信できない

インターネット接続用pp設定

今までの設定にフィルター1043と1044を追加

PPTPで使う1723とgreを中に通す設定である

pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap mschap mschap-v2 pp auth myname (ISPのID) (ISP接続パスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ip pp mtu 1454 ip pp secure filter in 1000 1001 1002 1003 1004 1020 1021 1022 1023 1024 1025 1043 1044 4000 2000 ip pp secure filter out 1010 1011 1012 1013 1014 1020 1021 1022 1023 1024 1025 3000 dynamic 1080 1081 1082 1083 1084 105 1098 1099 ip pp intrusion detection in on reject=on ip pp intrusion detection out on reject=on ip pp nat descriptor 1 pp enable 1 #以下フィルター設定 ip filter 1000 reject 10.0.0.0/8 * * * * ip filter 1001 reject 172.16.0.0/12 * * * * ip filter 1002 reject 192.168.0.0/16 * * * * ip filter 1003 reject 192.168.0.0/24 * * * * ip filter 1004 reject 192.168.100.0/24 * * * * ip filter 1010 reject * 10.0.0.0/8 * * * ip filter 1011 reject * 172.16.0.0/12 * * * ip filter 1012 reject * 192.168.0.0/16 * * * ip filter 1013 reject * 192.168.0.0/24 * * * ip filter 1014 reject * 192.168.100.0/24 * * * ip filter 1020 reject * * udp,tcp 135 * ip filter 1021 reject * * udp,tcp * 135 ip filter 1022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 1023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 1024 reject * * udp,tcp 445 * ip filter 1025 reject * * udp,tcp * 445 ip filter 1043 pass * 192.168.100.1 tcp * 1723 ip filter 1044 pass * 192.168.100.1 gre * * ip filter 2000 reject * * ip filter 3000 pass * * ip filter 4000 pass * 192.168.100.0/24 icmp * * ip filter dynamic 1080 * * ftp ip filter dynamic 1081 * * www ip filter dynamic 1082 * * domain ip filter dynamic 1083 * * smtp ip filter dynamic 1084 * * pop3 ip filter dynamic 1098 * * tcp ip filter dynamic 1099 * * udp #以下natの設定 nat descriptor type 1 masquerade nat descriptor address inner 1 192.168.100.1-192.168.100.254 nat descriptor address outer 1 ipcp #PPTPで利用するtcp1723,greをNATします nat descriptor masquerade static 1 1 192.168.100.1 tcp 1723 nat descriptor masquerade static 1 2 192.168.100.1 gre

pptpによるリモートアクセス(anonymous接続)

###anonymous接続の設定### pp select anonymous #PPTP接続の場合はppとtunnelをバインドさせる pp bind tunnel2 #PPTPサーバーの場合はrequestになる。 pp auth request mschap-v2 #パスワードのやりとりはchap,mschap,mschapv2が定義可能。 #今回はもっとも安全性が高いと思われるmschapv2を利用 #ユーザ認証に使うユーザ名、パスワードの定義、下の(接続ID) (接続パスワード)を変更してください pp auth username (接続ID) (接続パスワード) #今回は仮に接続ID:remote-PPTP 接続パスワード:ABCDEFGHとします #PPTPクライアント接続用のIDとパスワードを一致させる ppp ipcp ipaddress on #IPCPのMicrosoft拡張オプションを使用するための定義 ppp ipcp msext on #MPPEの暗号化用の鍵長の定義 ppp ccp type mppe-128 #MPPEによる暗号化を使用しないクライアントからの接続を拒否する ppp ccp no-encryption reject #リモートアクセスした時に割り当てるプライベートアドレスを指定 ip pp remote address pool 192.168.100.101 #トンネリングによりヘッダ情報が多くなるので1280が妥当 ip pp mtu 1280 #PPTPサーバーとして作動させる pptp service type server #anonymous接続の有効にする pp enable anonymous ★PPTP用tunnel2の設定 tunnel select 2 →ppセッションで定義のしたトンネリングの定義 tunnel encapsulation pptp →トンネリングで利用するPPTPの定義 tunnel enable 2 →トンネリングインターフェースの有効にする pptp service on

PPTPクライアント側の設定

WINDOWSにPPTPクライアント接続機能があるのでそれを利用します。

vistaでの設定

1.左下のウインドウズのロゴをクリック

>接続先をクリック

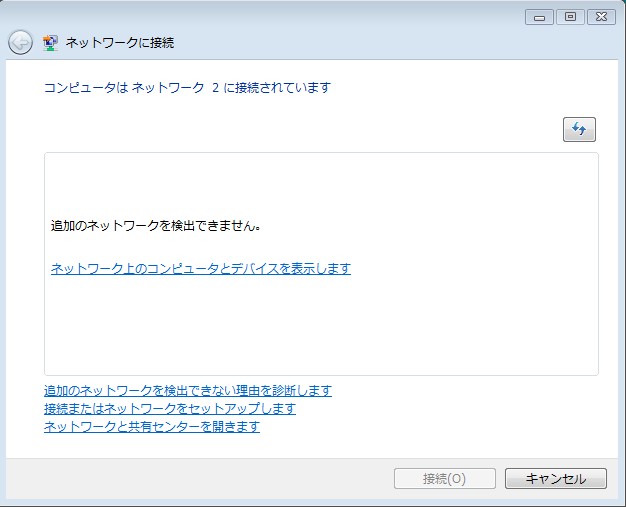

以下の画面が出てきます。

「接続またはネットワークをセットアップします」をクリック

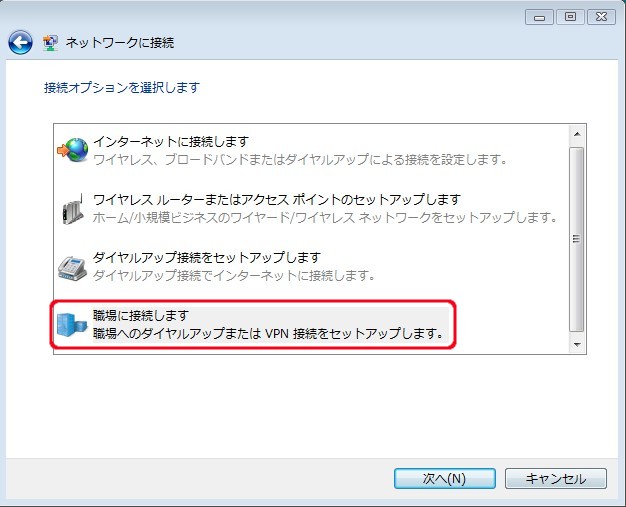

2.ここで一番下の「職場と接続します」をクリック

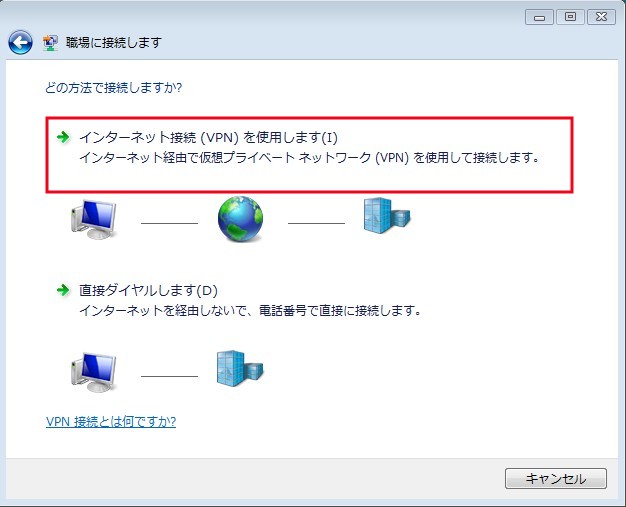

3.「インターネット接続(VPN接続)を使用します」をクリック

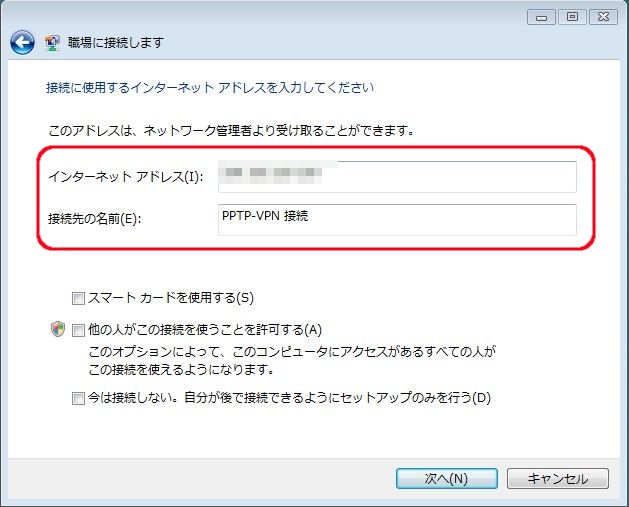

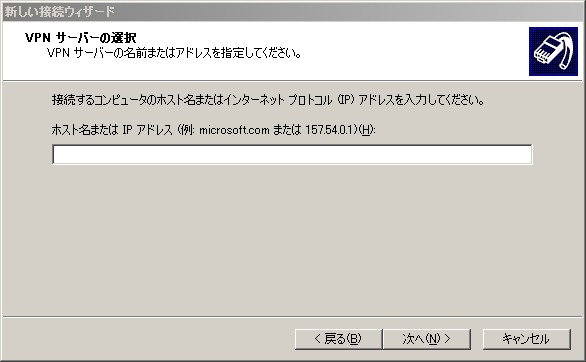

4.インターネットアドレスにPPTPサーバーのグローバルアドレスを入力

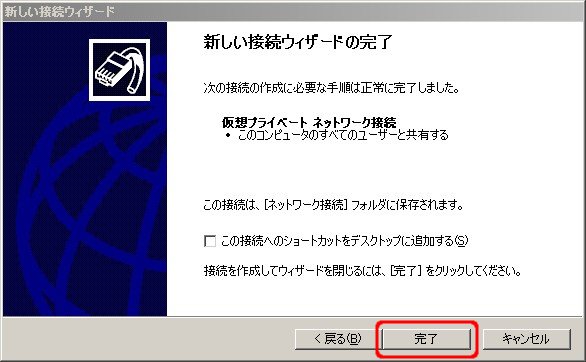

接続先の名前はわかりやすい名前を設定します。たとえばPPTP-VPNとしておきます。これで設定は終了です。

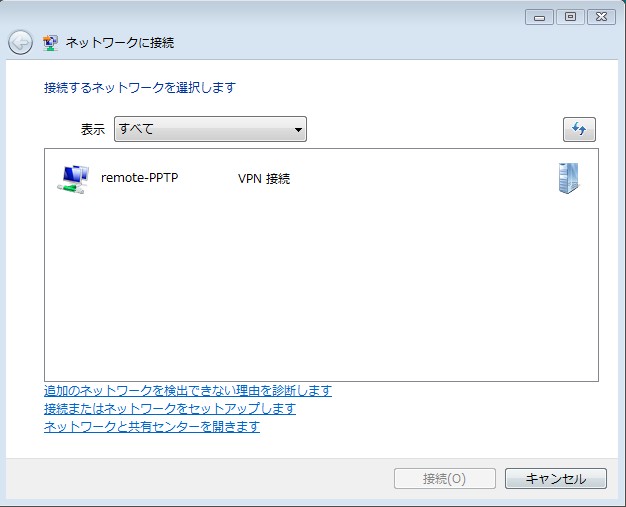

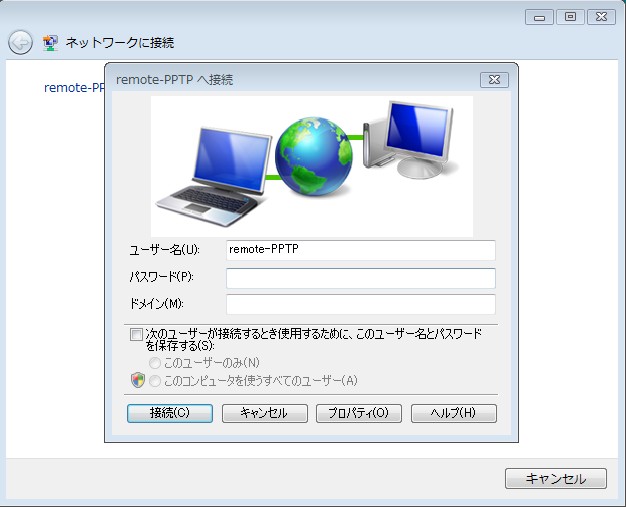

6.パスワードを入力してPPTP接続を開始します。

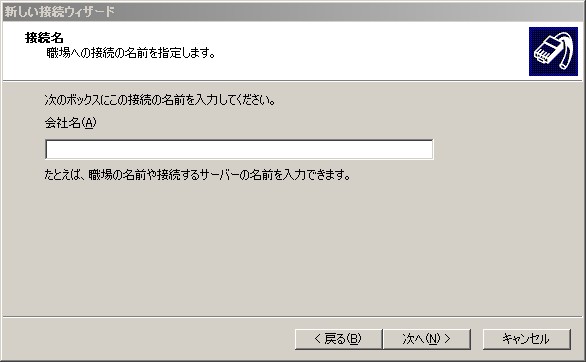

xpでの設定

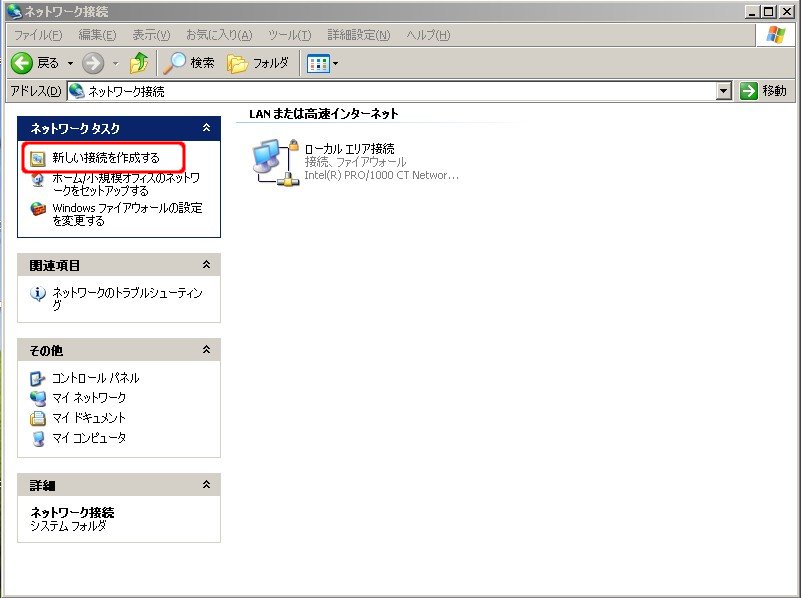

コントロールパネル>ネットワーク接続をクリック。

左側のメニューからネットワークタスク>新しい接続を作成するをクリック。

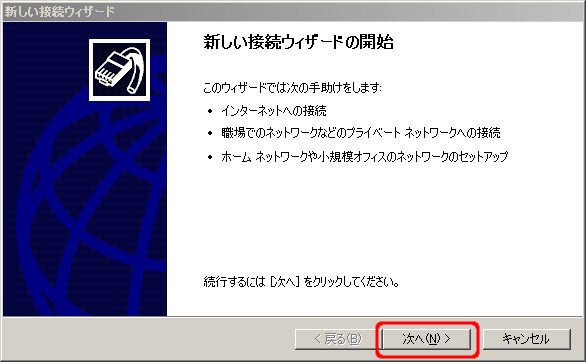

新しい接続のウイザードの開始という画面が出たら次へをクリック

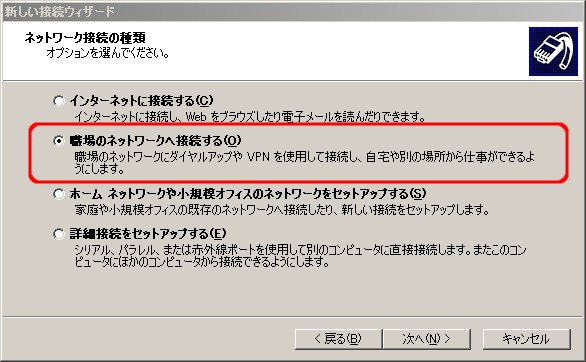

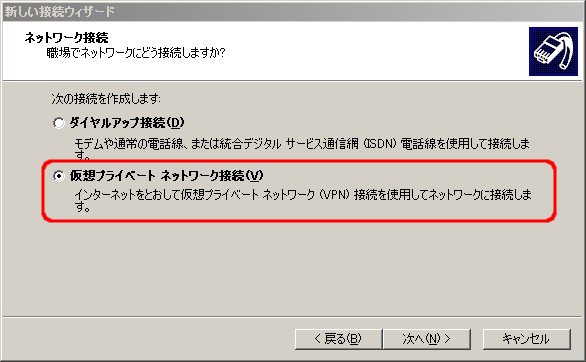

ネットワーク接続の種類で

職場のネットワークへ接続するをクリック

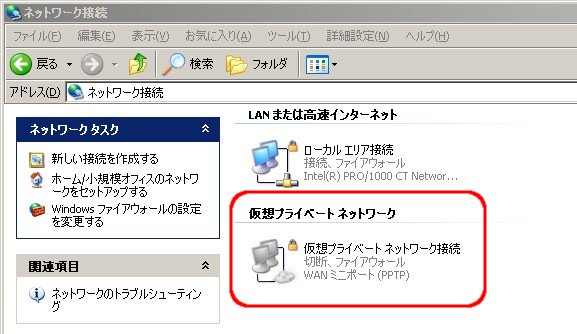

以上の作業で[ネットワーク接続]のウインドウに、PPTP-VPN接続用の接続設定が追加される。

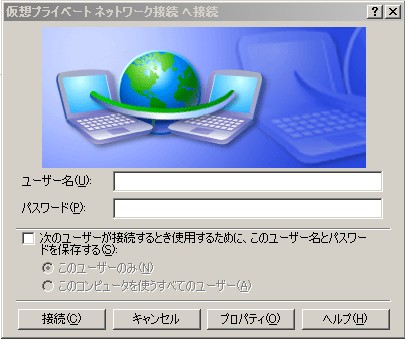

上の仮想プライベートネットワーク接続をクリックして表示されるダイアログでユーザー名とパスワードを入力して[接続]をクリック。ここで入力するユーザー名とパスワードはPPTPサーバーの設定とそろえなければ接続できない。

VPN接続中の画面がでて、接続に成功すると右下の通知領域(タスクトレイ)にアイコンが出現して、接続中であることを示してくれます。

切断するときはそのアイコンを右クリックして、[切断]をクリックする。

コメント